محركات البحث هي واحدة من أدوات الكمبيوتر الأكثر استخداما في جميع أنحاء العالم، إلا أن بعض محركات البحث مختلفة تماما عن محركات البحث التي نعرفها لأنها وببساطة تقدم أنواع أخرى من الوظائف.

وكالعادة، نذكرك بأن هذه المقالة كتبت لأغراض توعوية فقط ولا ينبغي اتخاذها كدعوة إلى إساءة استخدام المعلومات الواردة هنا. مع وضع هذا في الاعتبار دعونا نبدأ .

SHODAN

قد يجمع شودان معلومات مثل عناوين IP ورؤوس خوادم HTTP والموقع ونوع الجهاز، والتي يمكن استخدامها للعثور على عيوب الأمان وإصلاحها، أو حتى استغلالها.

CENSYS

Censys هي أداة مشابهة لشودان بشكل عام لأنها تسمح لك أيضا بمراقبة الأجهزة المتصلة بالإنترنت وجمع معلوماتها وتقديم تقارير مفصلة للمستخدمين.

ووفقا لمتخصصين في التوعية بالأمن السيبراني، يمكن أيضا استخدام السينوسيس لعرض المعلومات في الوقت الحقيقي حول الهجمات المختلفة التي تتعرض لها أنظمة الكمبيوتر، والقدرة على اكتشاف الخدمات المعرضة للأعطال المعروفة.

GREYNOISE

تختلف Greynoise إلى حد ما عن الأدوات المذكورة أعلاه، لأنها تسمح لك بتحديد الخوادم والمستخدمين الذين يقومون بمسح الشبكات بحثا عن نقاط الضعف باستخدام أدوات مثل Shodan. باستخدام هذه الأداة، من الممكن الحصول على معلومات حول المواقع الخبيثة، وأنواع الهجمات، والخروقات الأمنية بمجرد إدخال عنوان IP أو الكلمات ذات الصلة.

WIGLE

هذا هو محرك البحث للعثور على الشبكات اللاسلكية وتستخدم لرسم خريطة الشبكات اللاسلكية. باستخدام هذه الأداة يظهر خريطة حيث يمكننا الدخول إلى خط عرض وخط طول معين من أجل العثور على جميع شبكات نقاط الوصول وأجهزة واي فاي وهوائيات الاتصالات السلكية واللاسلكية المتاحة في هذا المجال.

ZOOMEYE

Zoomeye هي خريطة تنقل للعثور على نقاط الضعف والتهديدات النشطة في الشبكات والأنظمة. وقد تم تطويره بشكل رئيسي للسوق الصينية ويسجل كميات عديدة من البيانات التي تم جمعها من مصادر متعددة.

يمكن أن تقدم الأداة إحصاءات لجميع الأجهزة التي يمكن الوصول إليها عبر الإنترنت من بلدان مختلفة أو متصفحات الويب أو الخوادم.

HUNTER

محرك بحث يمستخدمة على نطاق واسع من قبل مجموعات القرصنة للعثور على عناوين البريد الإلكتروني غير المضمونة. يمكن استخدام محرك البحث هنتر للبحث واسترداد جميع عناوين البريد الإلكتروني المرتبطة بمجال معين أو منظمة.

أثناء الاستخدام، يعرض Hunter قائمة بعناوين البريد الإلكتروني التي تنتمي إلى النطاق المستهدف، بما في ذلك نشاطها، بالإضافة إلى الموارد العامة التي تم استخدامها لهذه العناوين. أنشأ المطورون أيضا واجهة برمجة التطبيقات لاختبار إمكانية تسليم معرف البريد الإلكتروني ومعرفة المزيد عن المؤسسة.

PIPL

محرك بحث مفيد على شبكة الإنترنت للعثور على معلومات عن شخص معين، وذلك باستخدامه كمرجع للبيانات العامة المرتبطة بالشخص، مثل أرقام الهواتف وعناوين البريد الإلكتروني.

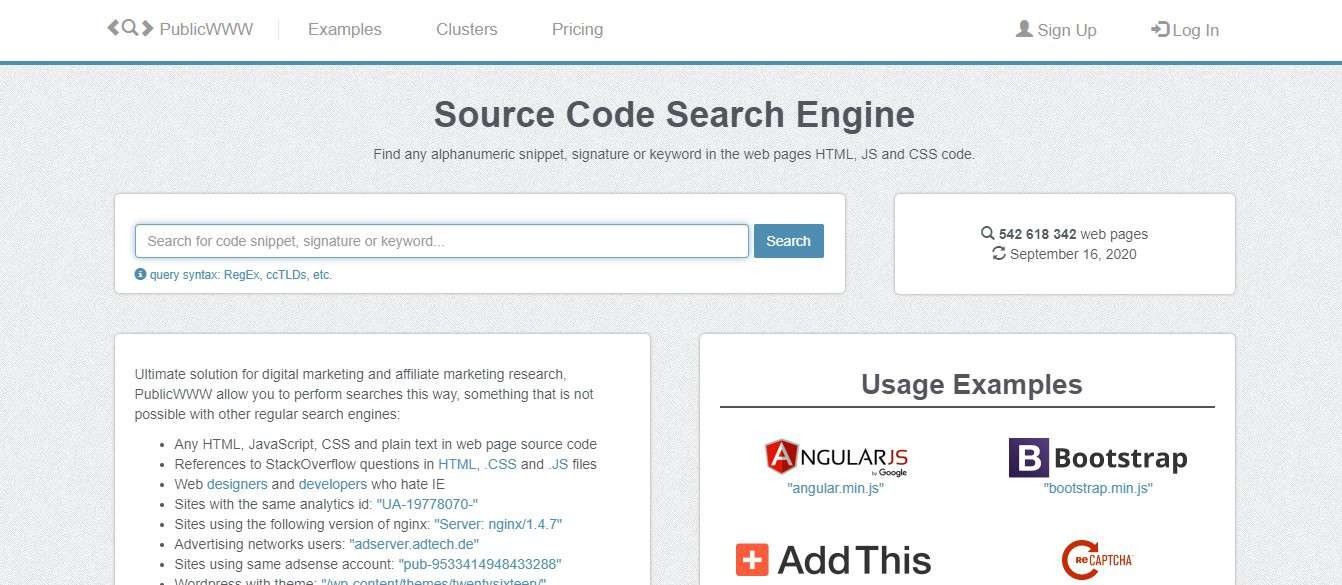

PUBLICWWW

هذا هو محرك بحث مصمم لتحليل أي موقع على شبكة الانترنت لشفرة المصدر في HTML، CSS، جافا سكريبت وغيرها من الأشكال. باستخدام PublicWWW، يمكن لخبراء الأمن السيبراني البحث في مواقع الويب استنادا إلى شفرة المصدر الخاصة بهم بمجرد توفير جزء صغير من التعليمات البرمجية، فإن محرك البحث يظهر قائمة بجميع المواقع التي تستخدم رمز مماثل، والتي يمكن أن تكون مفيدة جدا في التحليل اللاحق.

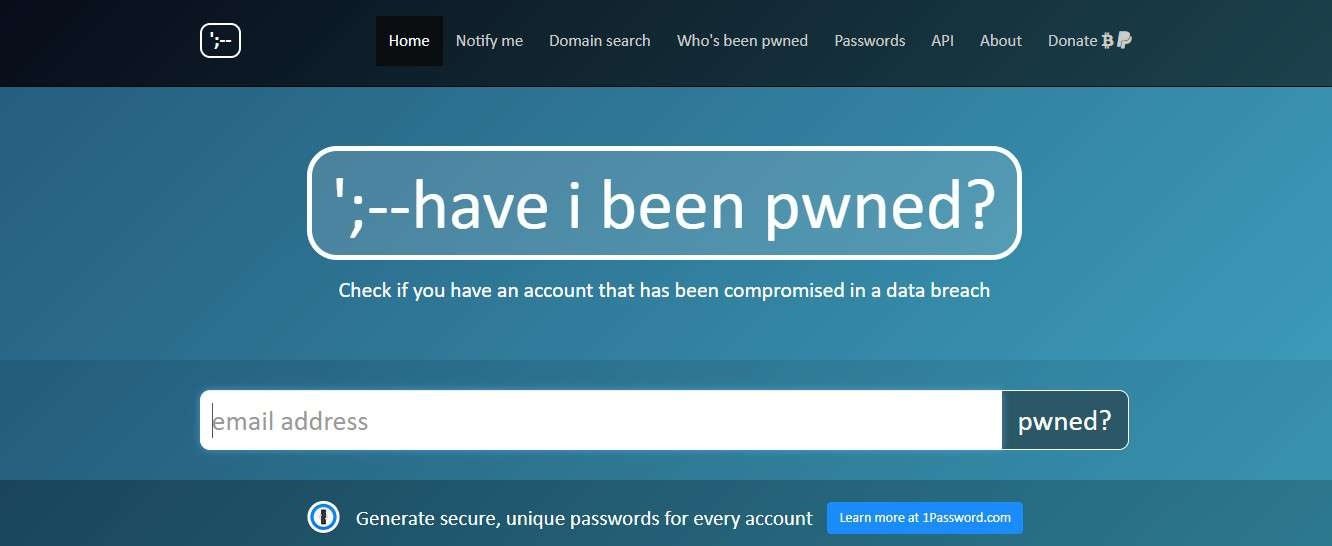

HAVE I BEEN PWNED

هذه الأداة مفيدة لكل من المتخصصين في القرصنة الأخلاقية والجمهور، لأنها تسمح للمستخدمين بالتحقق مما إذا كان عنوان البريد الإلكتروني قد تعرض للخطر في حادث أمن إلكتروني.

تقوم المنصة بجمع وتحليل قواعد البيانات المختلفة وتحدد الحسابات المسربة، وتقوم بتبيه المستخدم إلى معلوماته المخترقة أو تأكيد أن عنوان البريد الإلكتروني أو رقم الهاتف آمن.

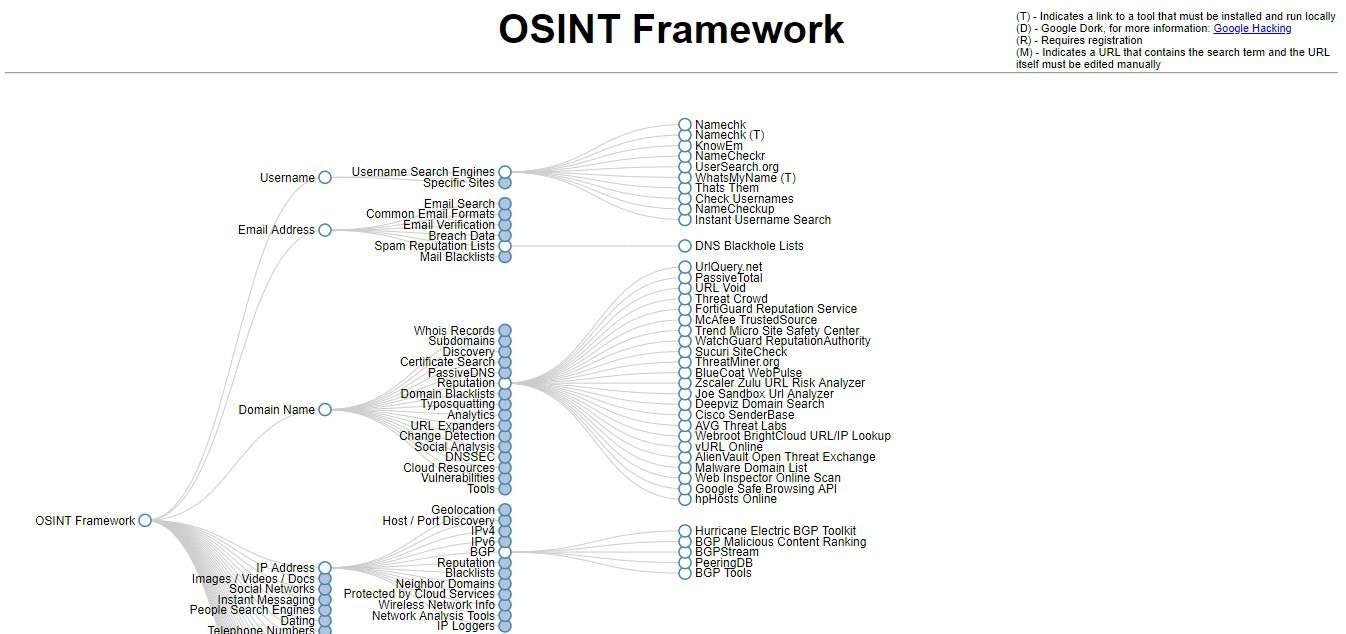

OSINT FRAMEWORK

إطار معلومات المصادر المفتوحة قادر على جمع المعلومات المتاحة من المصادر العامة، وهو أمر مفيد جدا لعمليات التحليل. هذه الأداة لديها عدد كبير من القوائم والقوائم الفرعية، والتي تسمح لك بالحصول على النتائج المرجوة وفقا لأهداف البحث.

ويستخدم هذا أساسا من قبل وكالات إنفاذ القانون والاستخبارات في بلدان متعددة، ولذلك يتم الحفاظ عليه وتحديثه باستمرار.

لمعرفة المزيد حول مخاطر أمن المعلومات، ومتغيرات البرامج الضارة، ونقاط الضعف، وتقنيات المعلومات، لا تتردد في الوصول إلى مواقع المعهد الدولي للأمن السيبراني (IICS).